Официальный сайт онлайн казино Вавада (зеркало)

Рабочее зеркало Vavada casino:

Февраль 2024 года

Найти тысячи популярных слотов на сайте азартного клуба сегодня несложно. Достаточно прочитать актуальные отзывы, чтобы понять, насколько выгодна регистрация в этом заведении. Сайт vavada онлайн предоставляет широкий выбор бонусов: кэшбек до 10%, программу лояльности и стартовый пакет. Сразу после открытия счета начисляется 100 вращений в одном из топовых автоматов. А далее раскрывается потенциал клуба с системой привилегий и регулярными промокодами. Поддержка 24/7 и депозиты с лимитом от 50 рублей – очевидные причины обратить внимание на сайт.

Содержание

- Преимущества Вавада казино

- Какое зеркало Vavada сейчас доступно

- Инструкция по регистрации на сайте Вавада

- Бонусы для Vavada

- Слоты казино Вавада

- Как выполнить вывод с Вавада

- FAQ

- Отзывы

Преимущества Вавада казино

Для новичков ресурс покажется современным проектом, который следит за тенденциями. Неудивительно, ведь игровые слоты казино Vavada появились только в 2017 году. Площадка сразу стала работать по лицензии Кюрасао, предоставляя юзерам широкий выбор инструментов и развлечений. При поиске аппаратов в зале удастся задействовать комфортные фильтры. Проект имеет стабильную репутацию и немало позитивных рецензий. Он регулярно занимает топовые позиции в рейтингах. Оценив клуб самостоятельно, легко найти такие плюсы:

- собственная лицензия Кюрасао;

- возврат до 10% от трат каждый месяц;

- много позитивных откликов в сети;

- стабильная система защиты данных;

- более 50 провайдеров в каталоге;

- стартовые фриспины без депозита.

Для большинства новичков vavada official – один из фаворитов в мире гемблинга, благодаря продуманному подходу к качеству предоставляемого сервиса. Площадка имеет внушительную систему для обеспечения конфиденциальности. Это безопасный клуб, где можно запускать классические аппараты, Live-игры и прочие наименования. Бренд не останавливается на достигнутом, постоянно внедряя свежие тенденции и трендовые поощрения.

Отзывы Вавада казино на сегодня

Оценить собственный опыт проще на практике, но иногда следует обратить внимание и на результаты других клиентов. В сети уже представлено несколько тысяч откликов о заведении. Все отзывы предложены реальными участниками проекта, у которых есть ценный опыт. Они рассказывают о преимуществах компании и проблемах, с которыми им довелось столкнуться. Гемблеры относят Vavada к списку top casino, благодаря внушительному каталогу, вариативной бонусной сетке, регулярным турнирам, скорости выплат и надежности поддержки.

Какое зеркало Vavada сейчас доступно

Из-за отсутствия у проекта российской лицензии, он постоянно сталкивается с блокировками. Компания предлагает несколько эффективных решений для восстановления доступа. Предоставляется специальное приложение от казино. При скачивании программы проблема блокировки теряет актуальность. Существует и зеркало для сайта Vavada на сегодня. Копия полностью соответствует оригинальной ссылке, давая шанс на комфортный геймплей без ограничений. Для использования данного решения достаточно выполнить такие шаги:

- скопировать ссылку на зеркало на сегодня;

- открыть любой браузер на устройстве;

- перейти по адресу с телефона или ПК;

- загрузить главную страницу;

- пройти авторизацию в клубе.

По интерфейсу и функционалу копия ничем не уступает оригинальному адресу. Участникам предлагается несколько способов поиска адреса. Найти зеркало Vavada online удается через стандартные поисковики, тематические платформы или поддержку заведения. Хорошим решением станет подписка на сообщения и уведомления от бренда. Новости поступают регулярно, так что искать зеркало самостоятельно не придется. Если этот способ не устраивает участника клуба, есть немало рабочих альтернатив.

Инструкция по регистрации на сайте Вавада

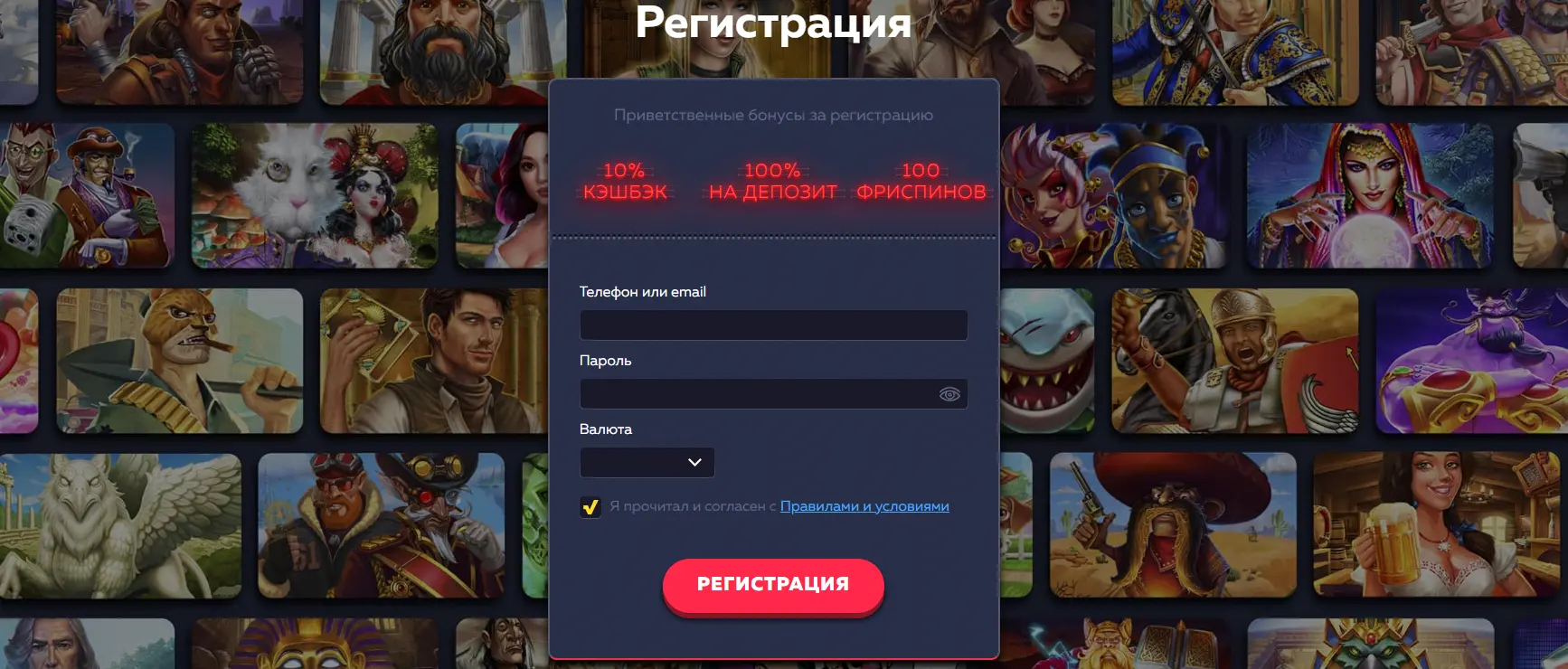

Для тех, кто желает оценить функционал проекта в полной мере, существует опция регистрации. На этом этапе участник предлагает компании свои персональные данные, а взамен получает личный кабинет. Регистрация на сайте Вавада проходит просто, достаточно указать действующий номер телефона или почту. Также вводится пароль для авторизации и промокод, если такой имеется. В поле регистрации обязательно согласиться с положениями клуба. Доступна и опция оформления подписки на рассылку от казино. После этого можно будет:

- делать ставки на реальные деньги;

- получить приветственные бонусы;

- участвовать в акциях и турнирах;

- забирать регулярные промокоды;

- иметь шанс на крупный джекпот.

Если на этапе регистрации возникают трудности, всегда есть опция обращения в поддержку. Предоставляется доступ к надежному саппорту, который помогает при технических и прочих проблемах. Когда регистрация на vavada kazino завершена, войти в профиль со своими данными удается с любого устройства. Гемблерам достаточно указать логин и пароль, чтобы оказаться в персональном кабинете. Этот шаг гарантирует возможность проведения финансовых операций, просмотр данных о бонусах и статуса лояльности.

Бонусы для Vavada

Оценить акционную программу заведения советуют еще на этапе знакомства. В соответствующем разделе ресурса описаны все актуальные опции. Здесь рассказывается про официальный бонус от казино Вавада на 100 фриспинов. Вращения в одном из ярких автоматов активируются через личный кабинет сразу после авторизации. Для выплаты средства необходимо проставить с коэффициентом х20. А далее остается пополнить баланс, чтобы удвоить размер депозита. С первого пополнения клиентам начисляется 100% до 60000 рублей без дополнительных условий. Главное – открутить сумму с вейджером х35.

Еще больше событий ожидает юзера уже после активации стартового пакета. На сегодня компания подготовила целый набор регулярных и временных бонусов:

- Ежемесячный кэшбек. Сумма до 10% поступает игрокам автоматически.

- Система привилегий. По программе можно поднимать статус и забирать персональные бонусы.

- Промокоды. Купоны выдаются при регистрации или через сторонние ресурсы.

- Турниры. События проводятся каждую неделю. В них можно сорвать реальные джекпоты.

Забирать эти и другие награды участники могут круглосуточно. Достаточно понять, как работают бонусы и промокоды от Вавада. Если правила непонятны, можно связаться с поддержкой заведения. Советуют выполнить подписку на рассылку от заведения. Так удастся своевременно отслеживать топовые акции и разовые купоны. Чтобы бонус принес максимум выгоды, стоит всегда оставаться в курсе событий.

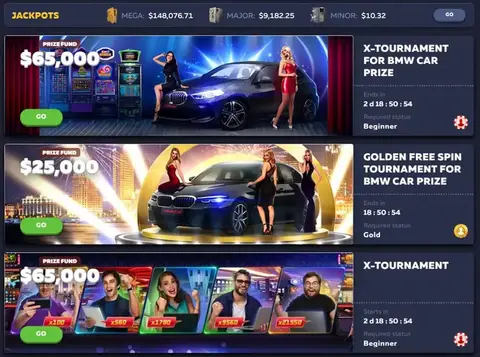

Турниры Вавада казино

Разнообразить опыт на платформе помогают азартные гонки. Такие события проводятся для всех клиентов и обладателей конкретных рангов. Участникам нужно достигнуть топового звания, чтобы разблокировать все турниры Vavada. Состязания позволяют присоединяться к розыгрышам денежных кушей, фриспинов или техники. В редких случаях проект ставит на кон автомобили. Лишь самые активные и азартные гемблеры получают шанс сорвать такой куш. Для этого необходимо занять лидерские позиции в общем зачете.

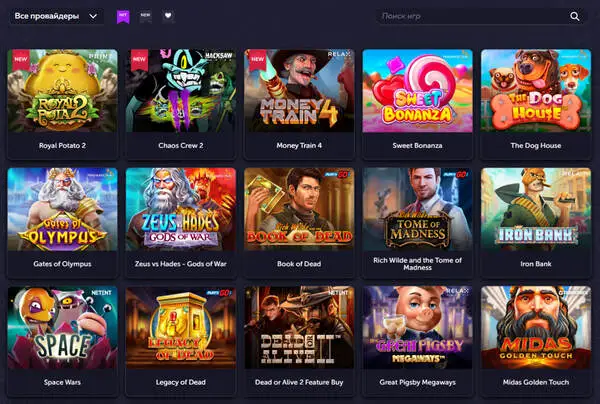

Слоты казино Вавада

Чтобы получить максимум впечатлений от геймплея, рекомендуется искать самые популярные слоты от Вавада. Такие аппараты регулярно обновляются, а проект выпускает свежие релизы для наиболее активных. Их легко сортировать по дате появления или популярности. Предлагается и сортировка по провайдерам, которых тут порядка 50. Каждый слот имеет определенную волатильность, отдачу, число линий и прочие детали. Доступны и ретро-автоматы, и более современные модели. Новичкам рекомендуется оценить такие тайтлы:

- Money Train 4. Идеальное продолжение полюбившейся франшизы от Relax Gaming. Сохраняется идея слота с поездом, где собралось немало грабителей. Собирая специальные символы, сорвать куш удастся с отдачей 96.1%.

- The Wish Master. Надежный вариант от разработчика NetEnt. Несмотря на отсутствие классической призовой функции, здесь есть улучшенные спины со свитками. А RTP до 96.65% позволит испытать удачу с хорошими шансами.

- Mental. Вместе со студией Nolimit City гемблеры отправляются в психиатрическую клинику. Оригинальная идея и нестандартные механики сделают опыт в этом тайтле незабываемым.

- Space Wars. Еще один проект от бренда NetEnt. Погружение в футуристический мир с яркими пришельцами – ключевая идея модели. Здесь нет фриспинов, зато доступна опция повторных круток при каждом успешном вращении.

Выбор слотов на заканчивается на этом мини-рейтинге. Среди новинок на сайте регулярно появляются топовые релизы, которые позволяют оценить современные решения от популярных провайдеров. Все игры Vavada – это высокое качество и прозрачный геймплей. Результаты в слотах рассчитываются по системе случайной генерации чисел. Если есть необходимость проверки модели, это реализовано за счет демонстрационного режима. Тестовые версии доступны для всех аппаратов в лобби. Их запускают без авторизации на платформе.

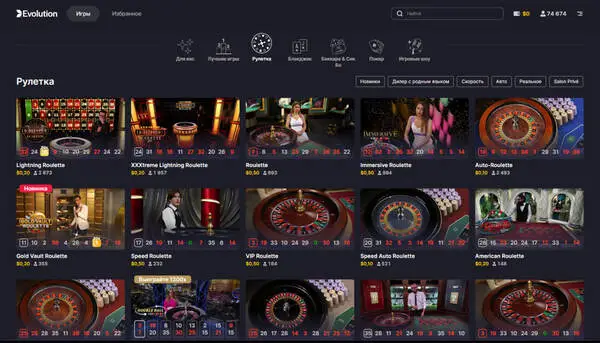

Как играть Live игры Vavada

Альтернативой для классических слотов станет категория с живыми дилерами. Прямые трансляции из студий топовых провайдеров вроде Evolution или Vivo Gaming проводятся ежедневно. Можно подключиться к эфиру с любого устройства и запустить модель live в Vavada casino. В этом жанре очевидно, что казино предлагает честные ставки без скрытых условий. На экране предлагается живой эфир с настоящим крупье. Игроки пишут в чат, делают ставки или знакомятся с правилами игры напрямую в интерфейсе. Это режим максимального погружения в атмосферу азарта, как и в реальном наземном клубе.

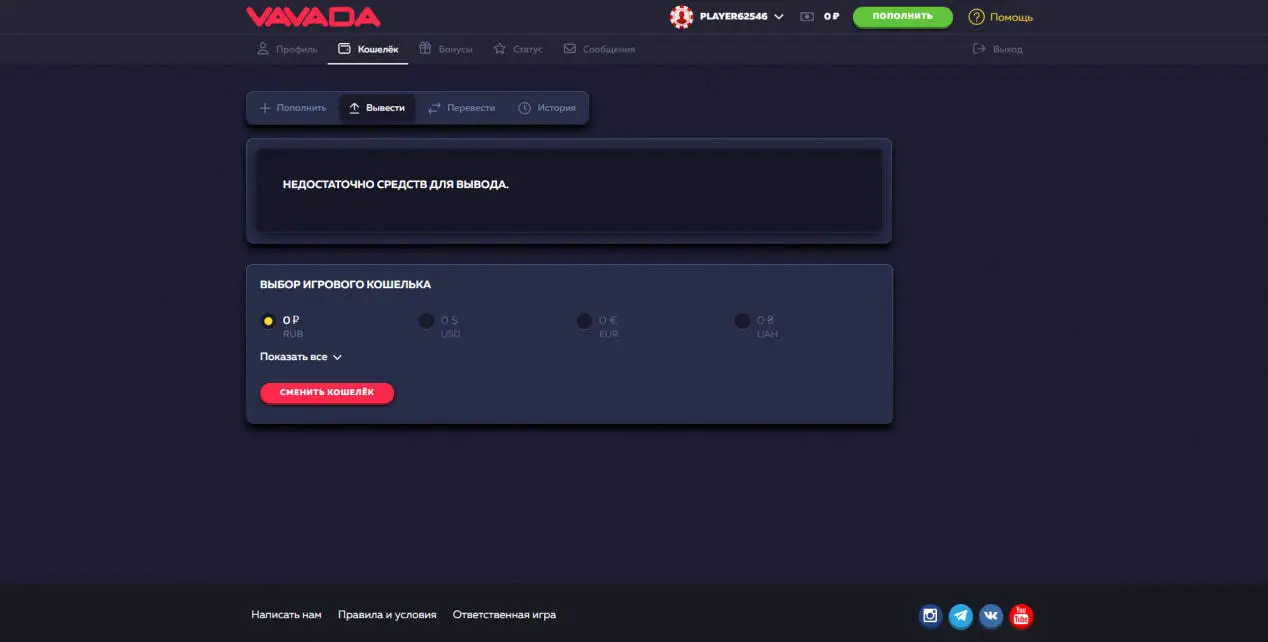

Как выполнить вывод с Вавада

Для тех, кому повезло в автоматах на сайте, продумана стабильная система выплат. Через кассу участники могут выводить от 1000 рублей в любое время. Для подачи заявки обязательно пройти авторизацию и следовать всем правилам от заведения. Выбор платежных способов в казино впечатляет. Запрос на снятие подают через такие методы:

- Visa;

- MasterCard;

- Neteller;

- Qiwi;

- Skrill;

- криптовалюты.

В основном выплаты нужны тем, кто делает ставки на деньги. После создания заявки рекомендуется ожидать одобрения со стороны администрации. Часто обработка запроса занимает до 24 часов. Чтобы ускорить срок выплаты, для снятия рекомендуется использовать ту же карту, через которую вы совершали депозит в Вавада. Максимальный срок снятия средств на портале – до 3 рабочих дней.

FAQ

Как забрать кэшбек в Vavada?

Как активировать промокод в Ваваде?

Как выиграть в казино Вавада?

Отзывы о казино Вавада

-

Тосканец ответить

Приятно получать подарки в кеше за активность. Всегда радуют разными призами на день рождения и к праздникам.

-

Удачливый ответить

Самая топовая поддержка именно в этом казике, никогда меня не подводят!

-

Алексей ответить

Люблю крутить по небольшим ставочкам, иногда попадаются крупные заносы.

-

Димон92 ответить

Мне пару раз задерживали вывод, а так снимают все как надо, редко дольше суток жду.

-

Политехнолог ответить

Не очень нравится интерфейс, но в мобильной версии играется комфортно.